Оглавление

Преамбула

Продолжаю опыты по построению своей домашней “идеальной” сети.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Сегодня настраиваем Wi-Fi на MikroTik с использованием CAPsMAN. Почему использую CAPsMAN, а не настраиваю просто точку доступа – хочется иметь готовый шаблон для развёртывания сразу нескольких AP, а не возиться с каждой по отдельности. Да и глупо не использовать такой инструмент от MikroTik, если он уже есть.

Предполагается что основной маршрутизатор уже настроен, если нет, то читаем “MikroTik: Базовая настройка и настройка подключения L2TP от Билайн + IPTV“.

Подопытные: в роли CAPsMAN – RB760iGS (hEX S), в роли CAP – RBD52G-5HacD2HnD-TC (hAP ac²), RouterOS – 6.45.3

На основном маршрутизаторе (он же и будет выполнять роль CAPsMAN) настроены bridge-WAN, bridge-LAN (192.168.253.1/24), гостевая сеть будет 192.168.0.0/24, firewall и NAT для локальной сети.

Приступаем.

Включение и настройка CAPsMAN (основная сеть)

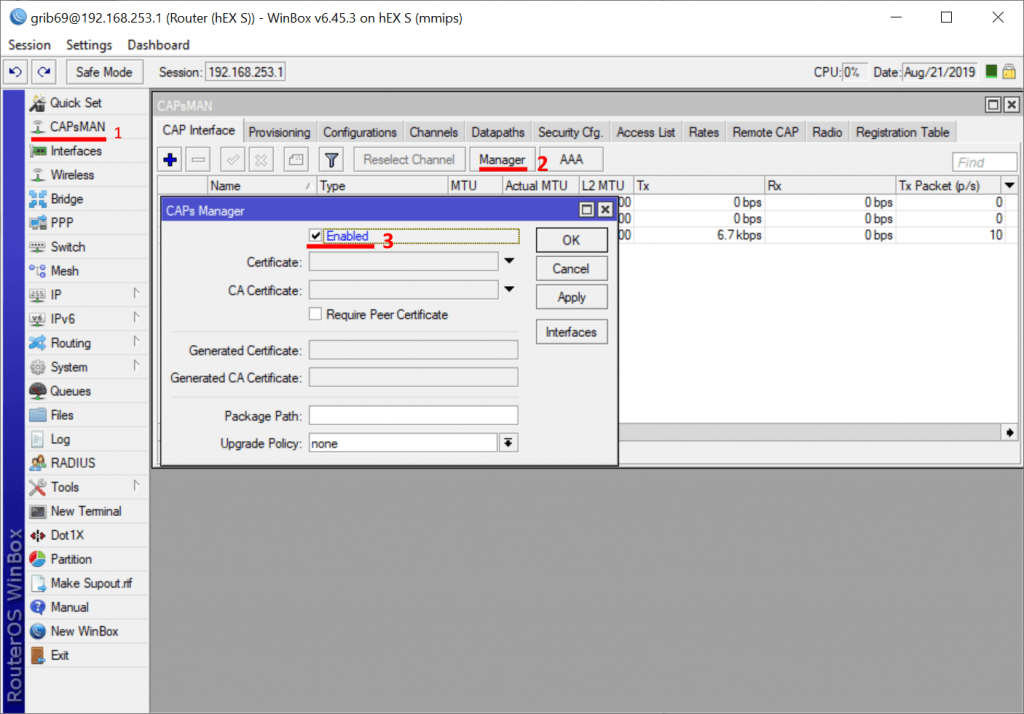

Включаем CAPsMAN

/caps-man manager

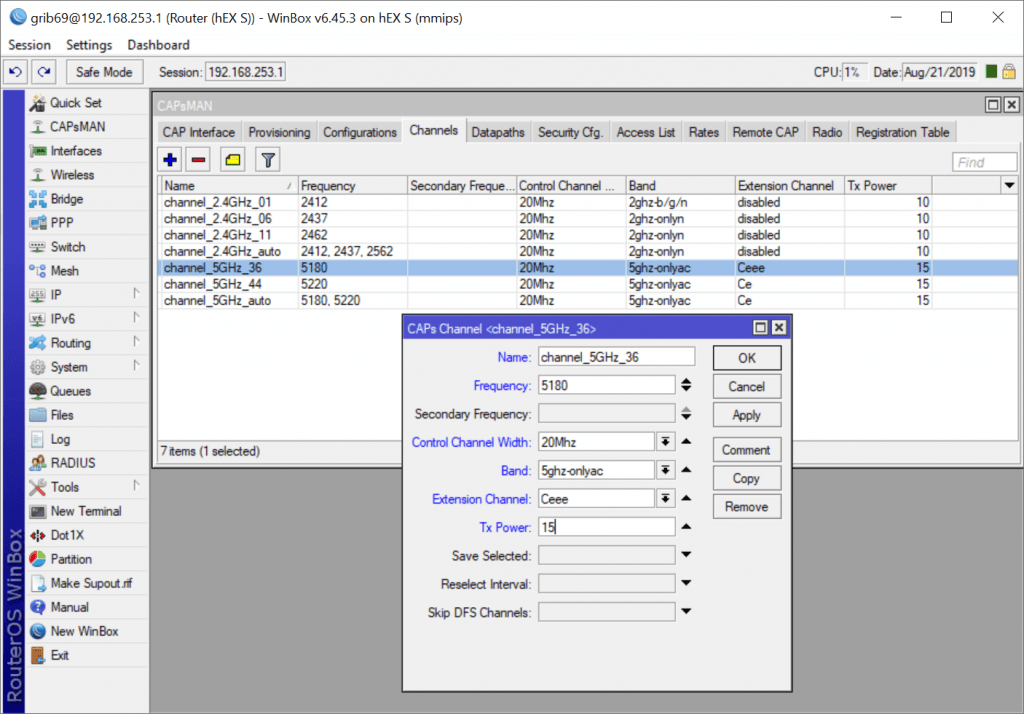

set enabled=yesДобавляем и настраиваем каналы

У меня это так, у вас может быть по другому

/caps-man channel

add band=2ghz-onlyn control-channel-width=20mhz extension-channel=disabled frequency=2437 name=\

channel_2.4GHz_06 tx-power=10

add band=2ghz-b/g/n control-channel-width=20mhz extension-channel=disabled frequency=2412 name=\

channel_2.4GHz_01 tx-power=10

add band=2ghz-onlyn control-channel-width=20mhz extension-channel=disabled frequency=2462 name=\

channel_2.4GHz_11 tx-power=10

add band=2ghz-onlyn control-channel-width=20mhz extension-channel=disabled frequency=2412,2437,2562 name=\

channel_2.4GHz_auto reselect-interval=6h tx-power=10

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=Ceee frequency=5180 name=channel_5GHz_36 \

tx-power=15

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=Ce frequency=5220 name=channel_5GHz_44 \

tx-power=15

add band=5ghz-onlyac control-channel-width=20mhz extension-channel=Ce frequency=5180,5220 name=\

channel_5GHz_auto reselect-interval=6h save-selected=yes tx-power=15Здесь вроде всё стандартно и понятно. Единственно стоит оговориться о канале channel_2.4GHz_auto. В нём перечислены сразу три частоты. Сделано это для реализации автоматического выбора канала на точке доступа. Я данной возможностью не пользуюсь и привёл как пример.

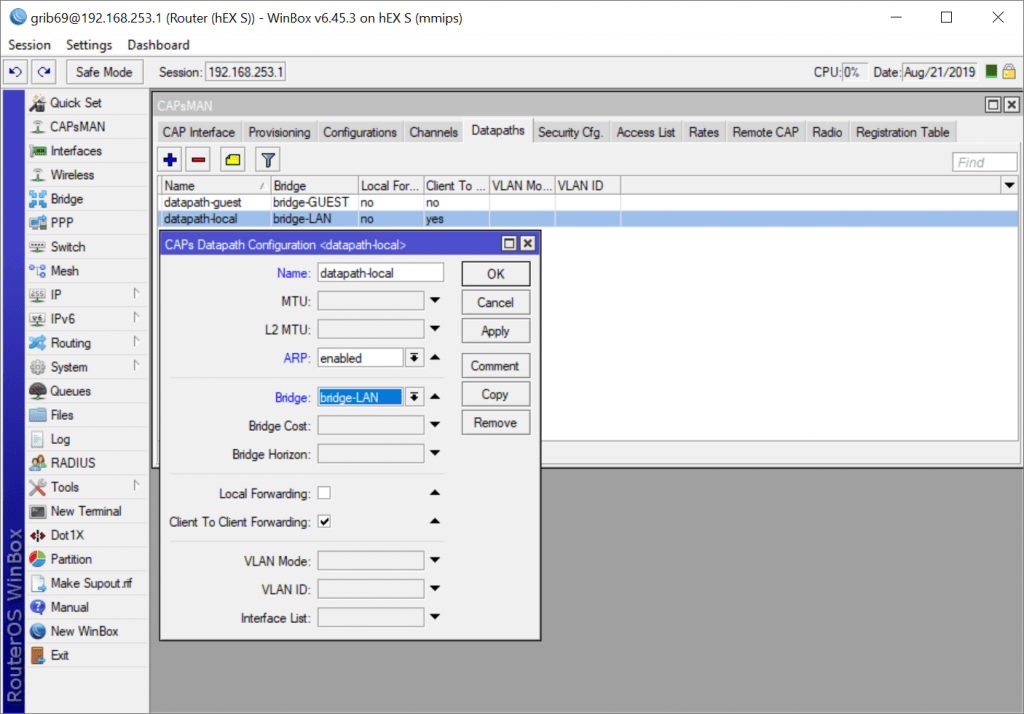

Добавляем и настраиваем datapaths

/caps-man datapath

add arp=enabled bridge=bridge-LAN client-to-client-forwarding=yes local-forwarding=no name=datapath-localЗдесь происходит настройка на какой бридж будут привязываться интерфейсы wlan (CAP). На что стоит обратить внимание, так это на пункт Local Forwarding. Если он включен то маршрутизацией будет заниматься CAP, если выключен то CAPsMAN.

То есть интерфейс wlan будет привязываться или к бриджу на CAP или к бриджу на CAPsMAN. В последнем случае на CAP вообще почти ничего настраивать не нужно, даже IP адрес не нужен если CAP находится в одном сегменте с CAPsMAN, достаточно L2. И это круто, но об этом чуть ниже ))

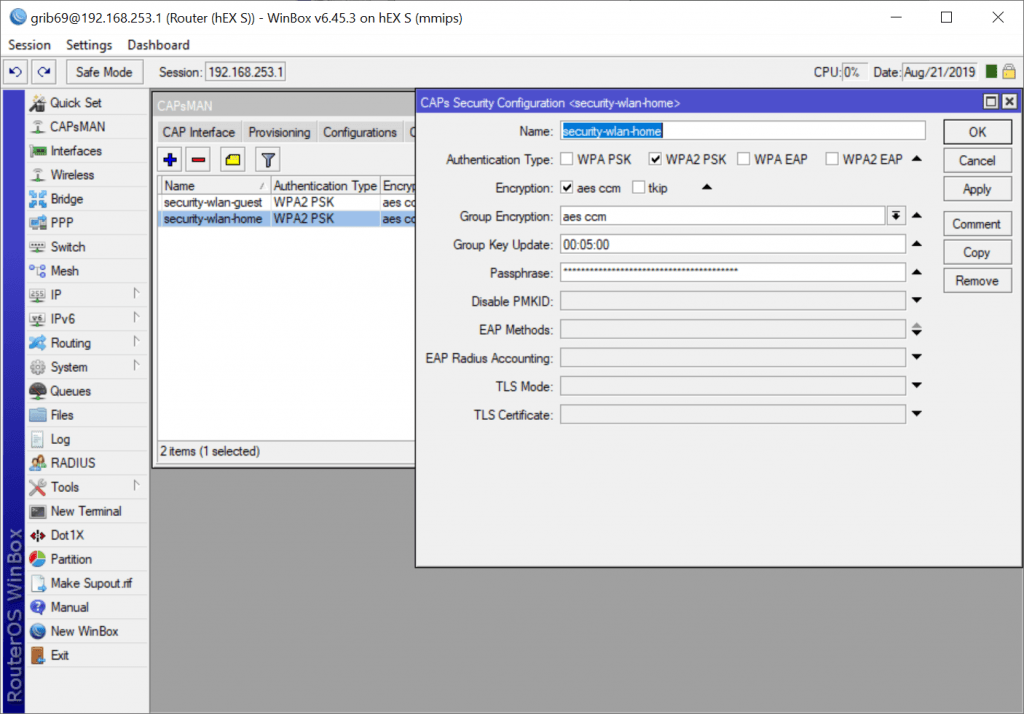

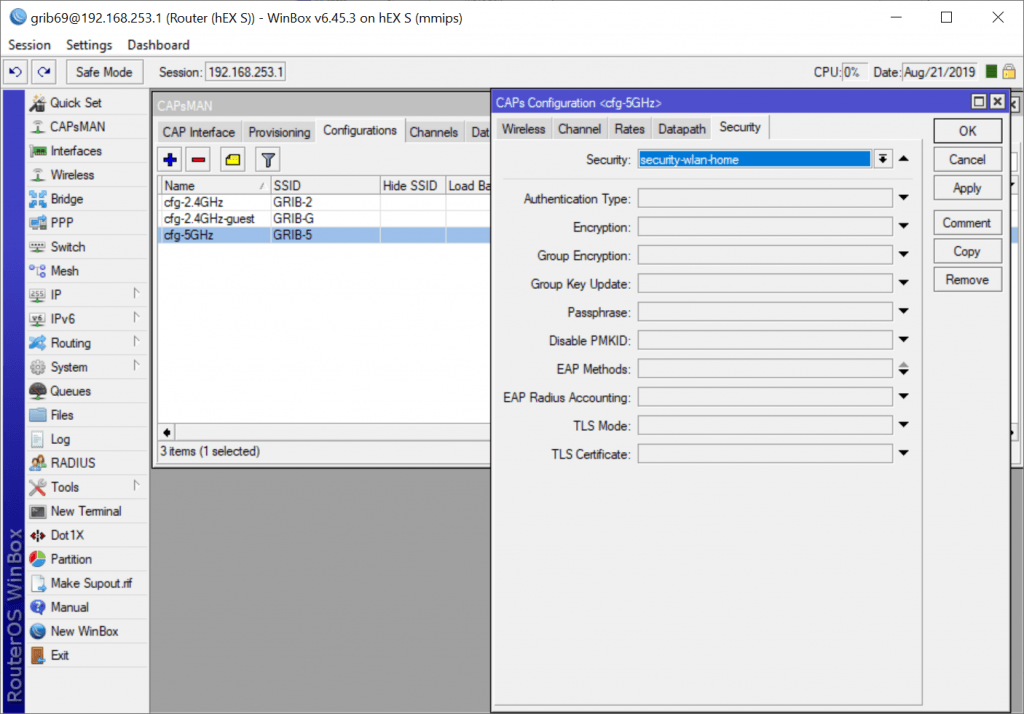

Добавляем Security Configurations

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm group-key-update=5m name=\

security-wlan-home passphrase=***PASSWORD***Здесь собственно и комментировать нечего – всё стандартно. Тип шифрования, пароль.

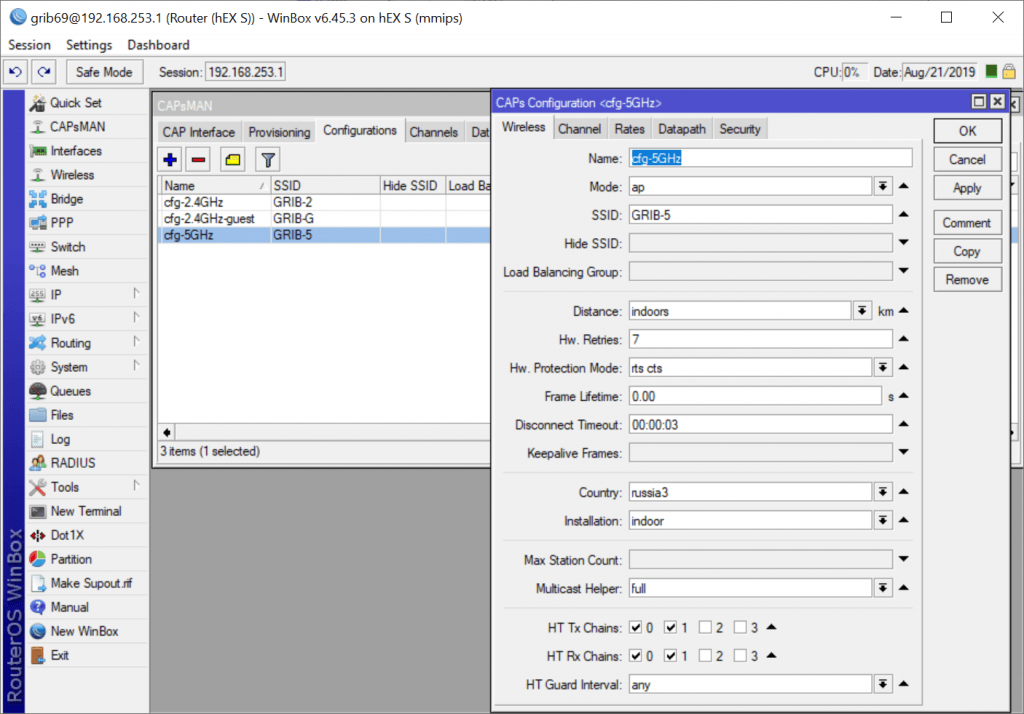

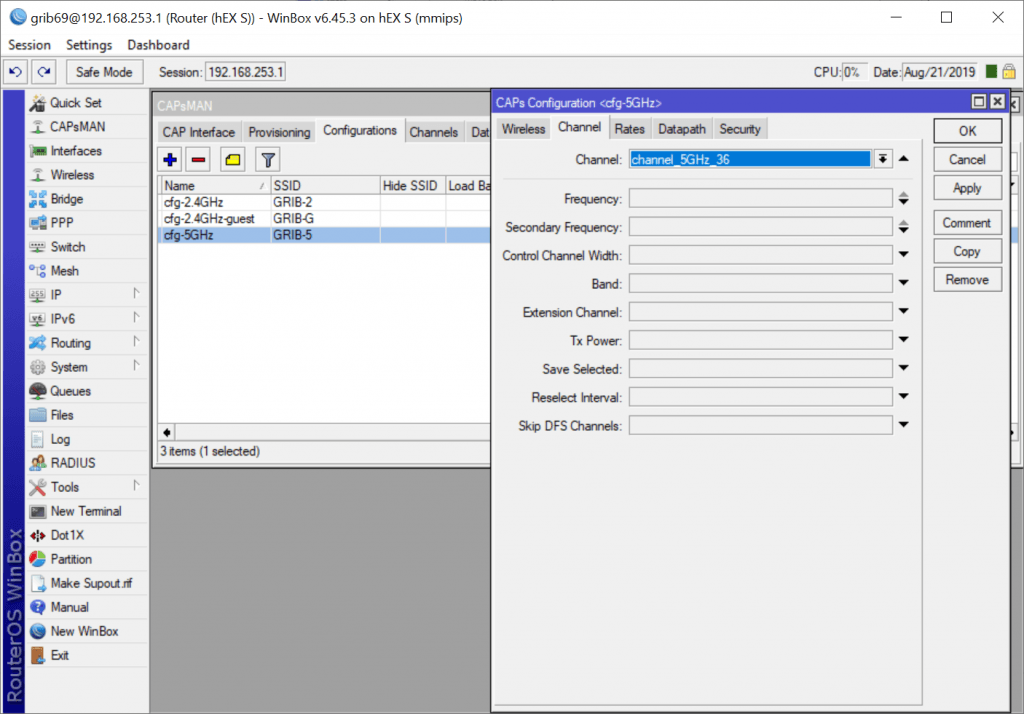

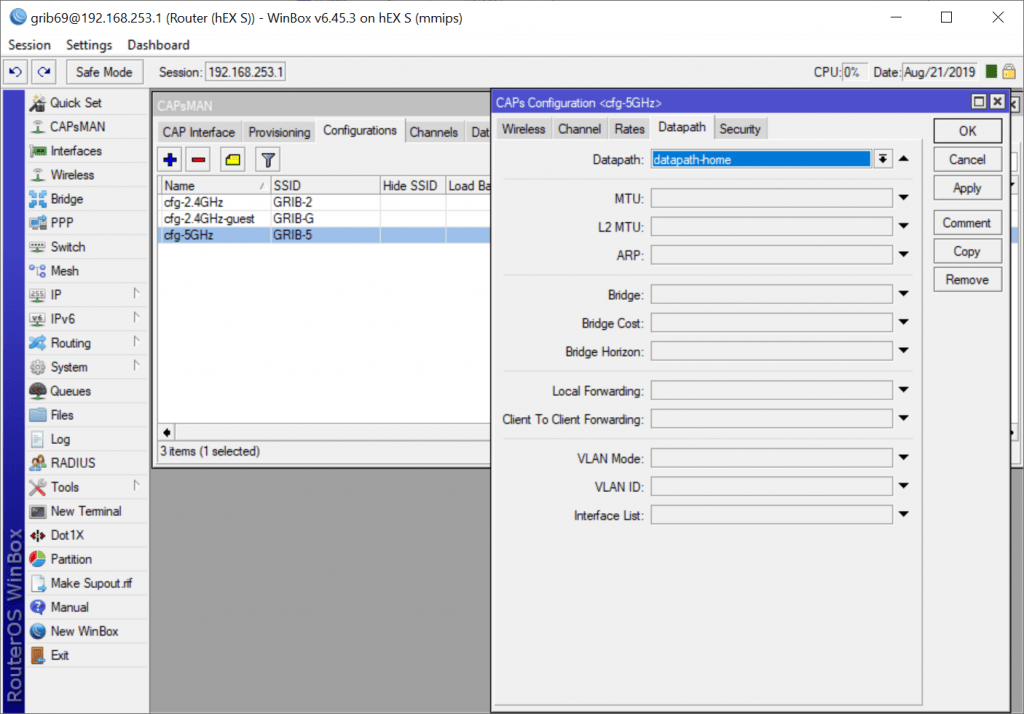

Создаём Configurations

Создаём две конфигурации (или больше, в зависимости от потребностей) на 2.4GHz и на 5GHz. Всё как в настройках стандартной точки доступа. Во вкладках Chanel, Datapath и Security выбираем наши предопределённые шаблоны. При необходимости их можно переписать настройками в самой конфигурации, они имеют больший приоритет.

/caps-man configuration

add channel=channel_2.4GHz_06 country=russia3 datapath=datapath-home disconnect-timeout=3s distance=indoors \

guard-interval=any hw-protection-mode=rts-cts hw-retries=7 installation=indoor mode=ap \

multicast-helper=full name=cfg-2.4GHz rx-chains=0,1 security=security-wlan-home ssid=GRIB-2 tx-chains=\

0,1

add channel=channel_5GHz_36 country=russia3 datapath=datapath-home disconnect-timeout=3s distance=indoors \

frame-lifetime=0ms guard-interval=any hw-protection-mode=rts-cts hw-retries=7 installation=indoor mode=\

ap multicast-helper=full name=cfg-5GHz rx-chains=0,1 security=security-wlan-home ssid=GRIB-5 tx-chains=\

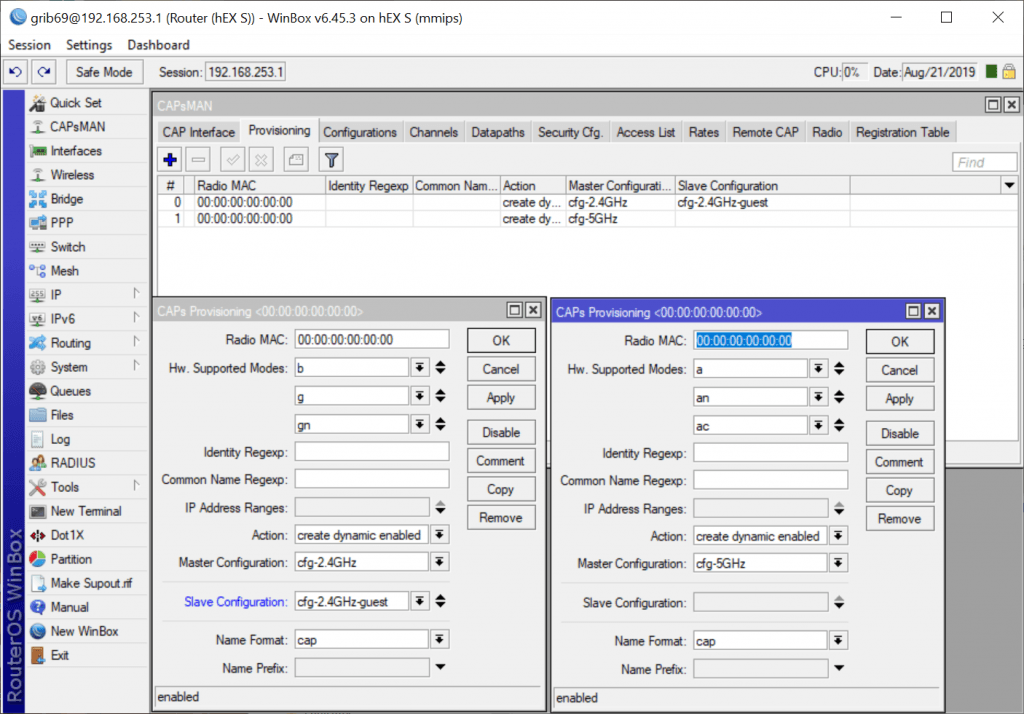

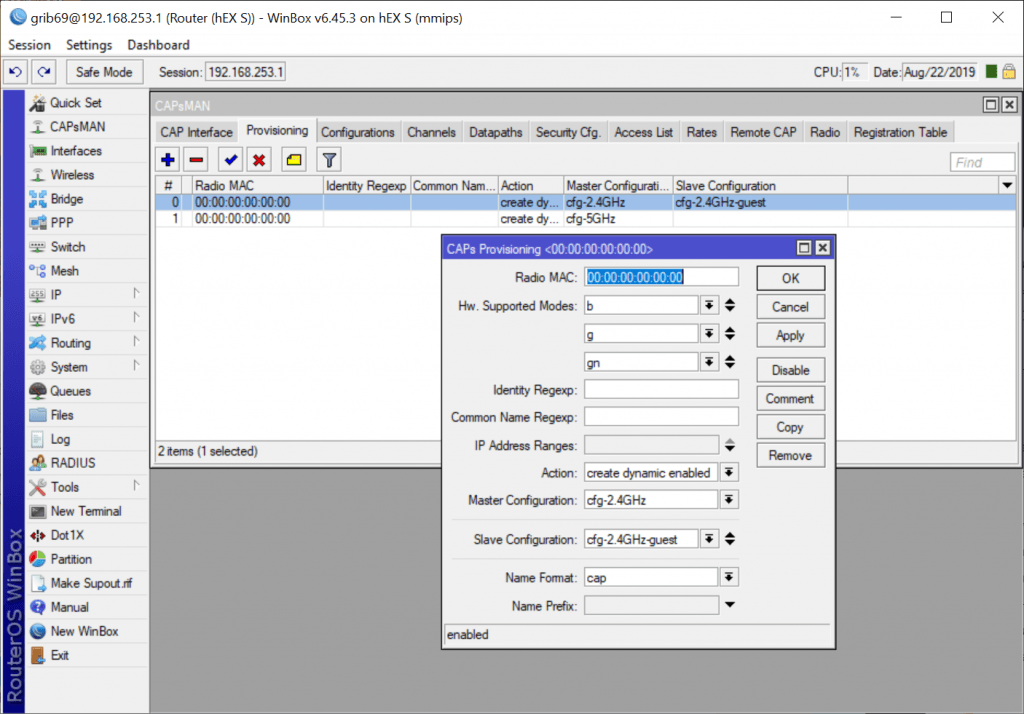

0,1Provisioning – привязка CAP’s к настроенным конфигурациям

Здесь собственно и настраиваются правила по которым тот или иной CAP привязывается к конкретной конфигурации.

Radio MAC – если сюда вбить MAC конкретной точки, то к выбранной конфигурации привяжется только она.

Hw. Support Modes – в моём примере, если точка поддерживает стандарты b, g и gn то она значит работает на частоте 2.4GHz и ей присваивается конфигурация cfg-2.4GHz, если точка поддерживает стандарты a, an, ac то работает значит на частоте 5GHz и ей присваивается соответствующий конфиг.

Так же можно отсортировать точки по Identity, Common Name и диапазону IP-адресов.

Action – create dynamic enables. Каждой CAP создаётся интерфейс в bridge, который мы назначили в Datapaths.

Name Format и Name Prefix – правила по которым создаются имена интерфейсов, в принципе на работу никак не влияют, только на удобочитаемость.

На этом собственно настройка CAPsMAN для домашней сети закончена и пора приступить к настройке CAP. Гостевую сеть добавим чуть попозже.

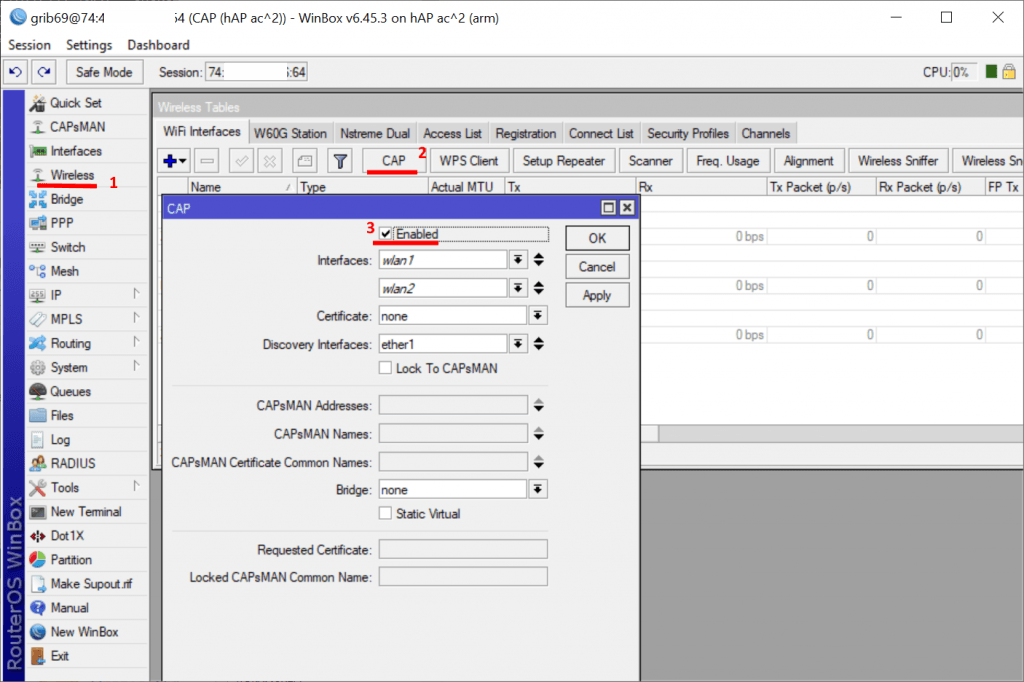

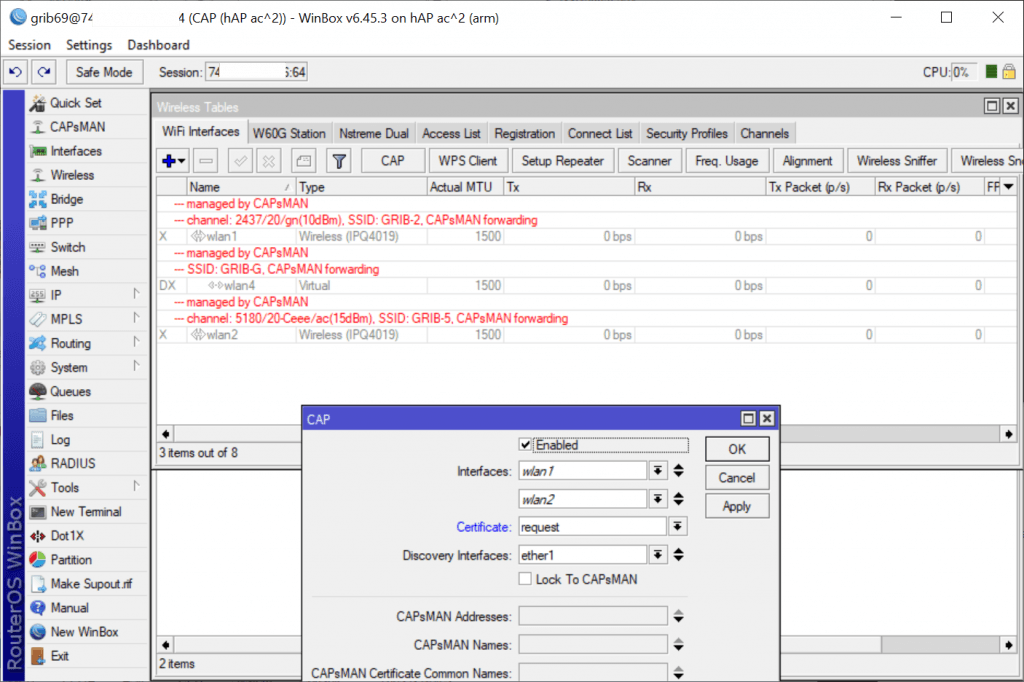

Настройка CAP

Здесь всё не просто, а очень просто ))

Включаем CAP

/interface wireless cap

set discovery-interfaces=ether1 enabled=yes interfaces=wlan1,wlan2Всё, больше никаких настроек. То есть вообще никаких. Ни bridge, ни IP-адреса. Здесь мы выбираем wlan интерфейсы которые будут управляться CAPsMAN и выбираем Discovery Interfaces, то есть в моём случае это ether1 – интерфейс по которому связаны CAP и CAPsMAN на уровне L2.

Но… Всегда есть но.

Если CAP находится в другом сегменте сети то точке нужно присвоить IP-адрес, настроить маршрутизацию и всё остальное. В общем всё по взрослому ))

В таком случае в поле CAPsMAN Addresses нужно добавить адрес контроллера, или несколько если их в сети несколько, например основной и резервные.

Если на CAP настроен bridge, то управляемые wlan необходимо из него исключить, иначе образуется петля и интерфейсы работать не будут.

Если включен Local Forwarding то нужно выбрать Bridge на который будут автоматически маппится интерфейсы. Руками добавлять в бридж порты wlan ни в коем случае не нужно, они добавятся сами.

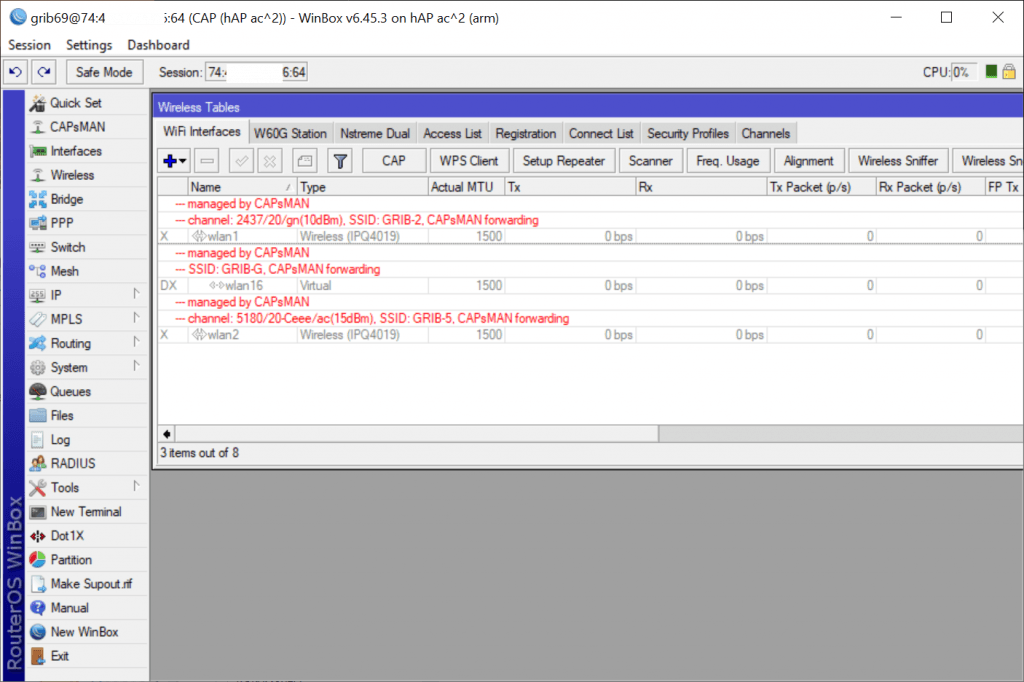

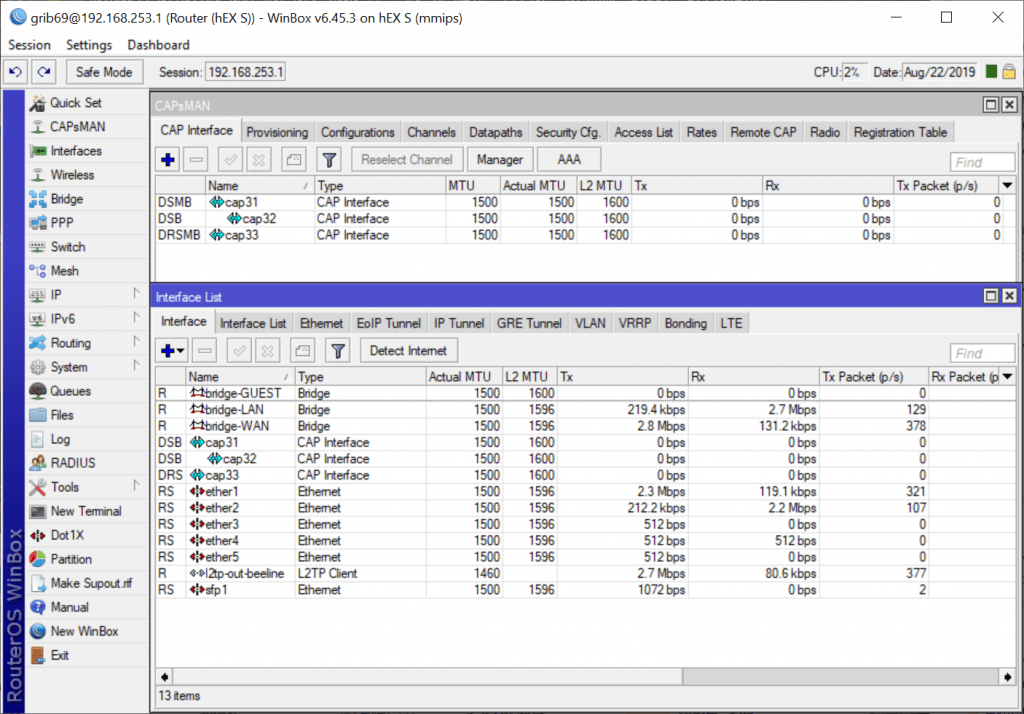

Собственно всё, работающий CAP выглядит следующим образом:

Полный конфиг точки выглядит следующим образом ))

/interface wireless cap

set discovery-interfaces=ether1 enabled=yes interfaces=wlan1,wlan2Кстати, у MikroTik CAPsMAN есть ещё фишка – если зажать кнопку Reset, включить точку и подержать так в течении 10 секунд, то точка автоматом загрузится в режиме CAP.

Настраиваем гостевую сеть на MikroTik CAPsMAN

Пришла пора настроить нашу гостевую сеть

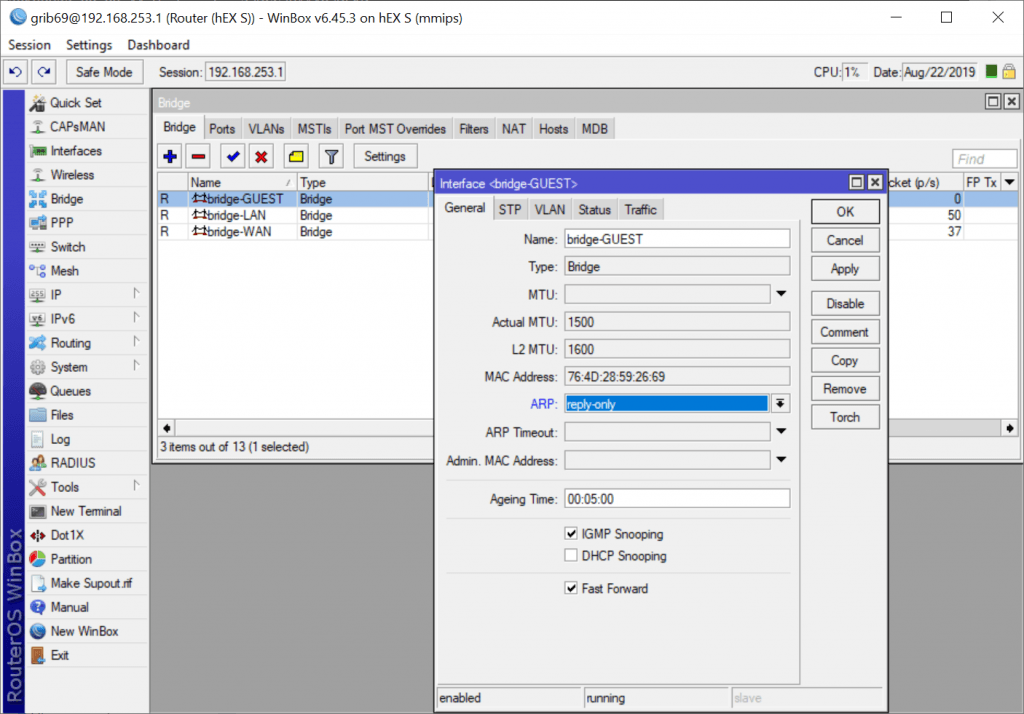

Добавляем гостевой bridge и IP-адрес

/interface bridge

add arp=reply-only igmp-snooping=yes name=bridge-GUESTОбратите внимание на ARP reply-only, нужно для того что бы особо умные гости не смогли себе присвоить статический IP, работает в связке с настройками DHCP для гостевой сети.

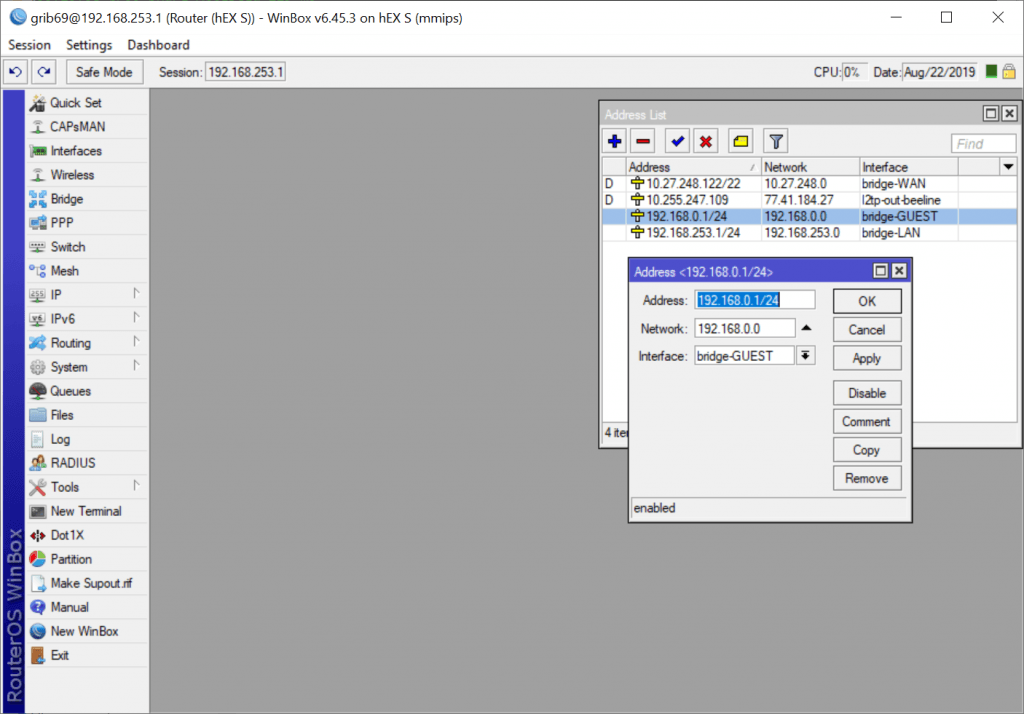

Присвоим IP-адрес

/ip address

add address=192.168.0.1/24 interface=bridge-GUEST network=192.168.0.0Настройка гостевого DHCP-сервера

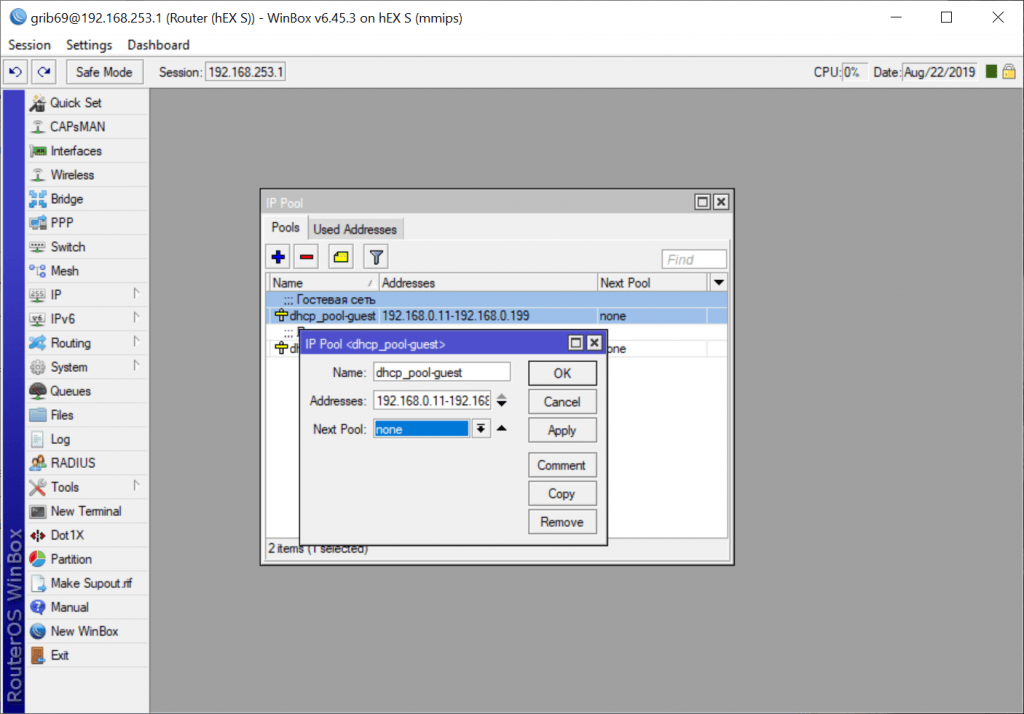

Выделяем пул адресов для гостевой сети

/ip pool

name=dhcp_pool-guest ranges=192.168.0.11-192.168.0.199Добавляем гостевой DHCP Server

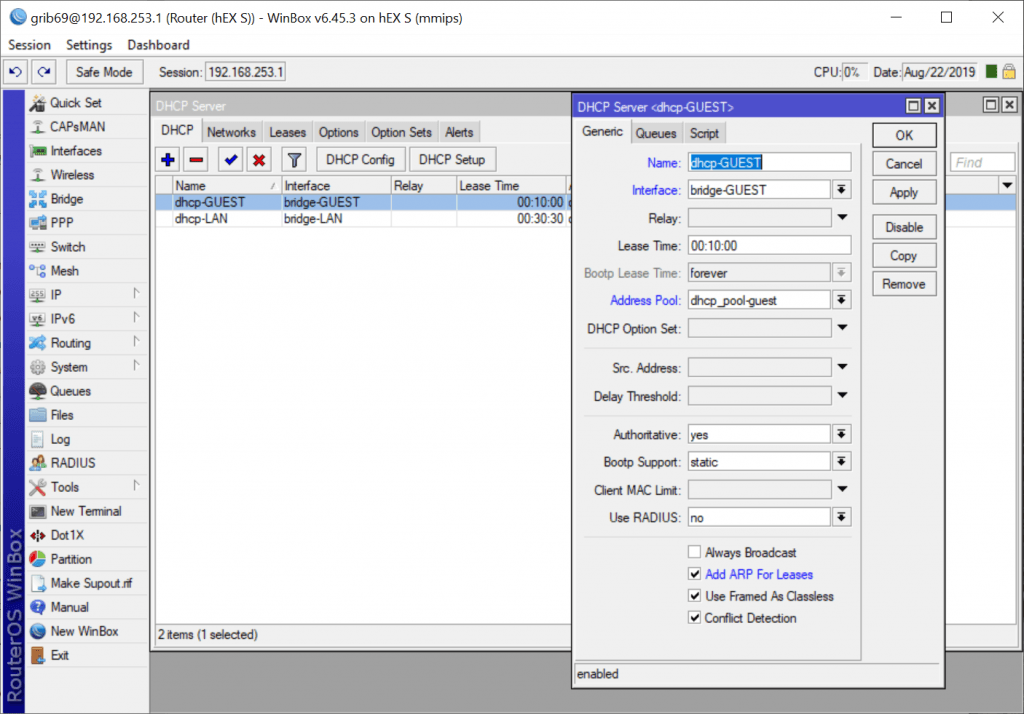

/ip dhcp-server

add add-arp=yes address-pool=dhcp_pool-guest disabled=no interface=bridge-GUEST name=dhcp-GUEST

/ip dhcp-server network

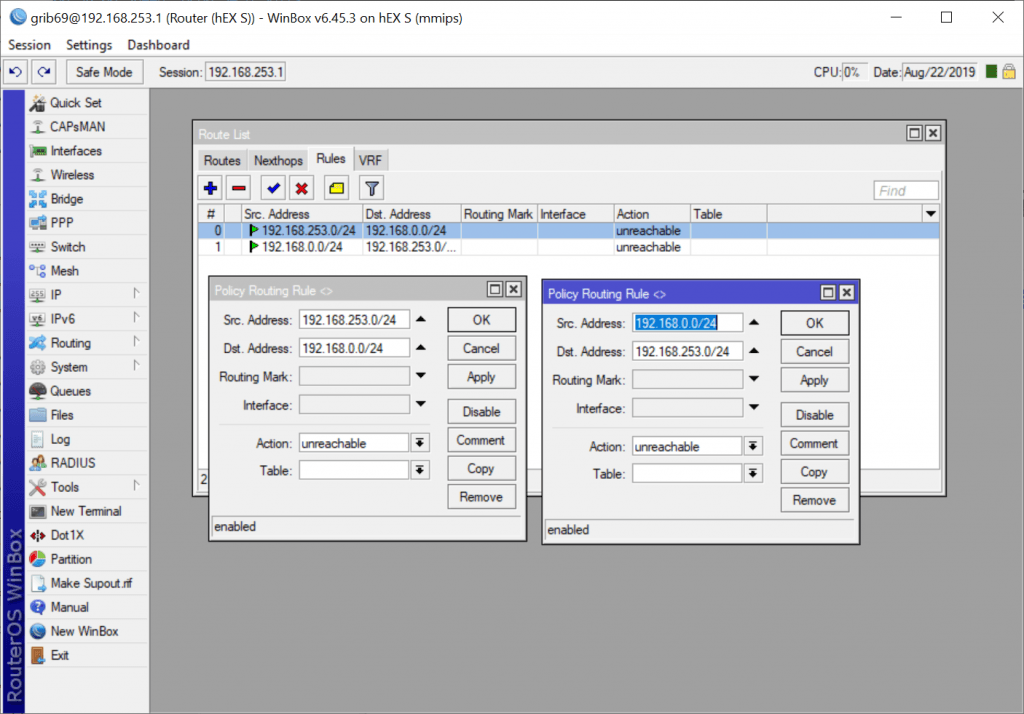

add address=192.168.0.0/24 dns-server=1.1.1.1,8.8.8.8 gateway=192.168.0.1Запрещаем маршрутизацию между гостевой и домашней сетью

В принципе так как сети находятся на разных bridge, достучаться они и так друг до друга не могут, но мы ещё и принудительно им это запретим на всякий случай ))

/ip route rule

add action=unreachable dst-address=192.168.0.0/24 src-address=192.168.253.0/24

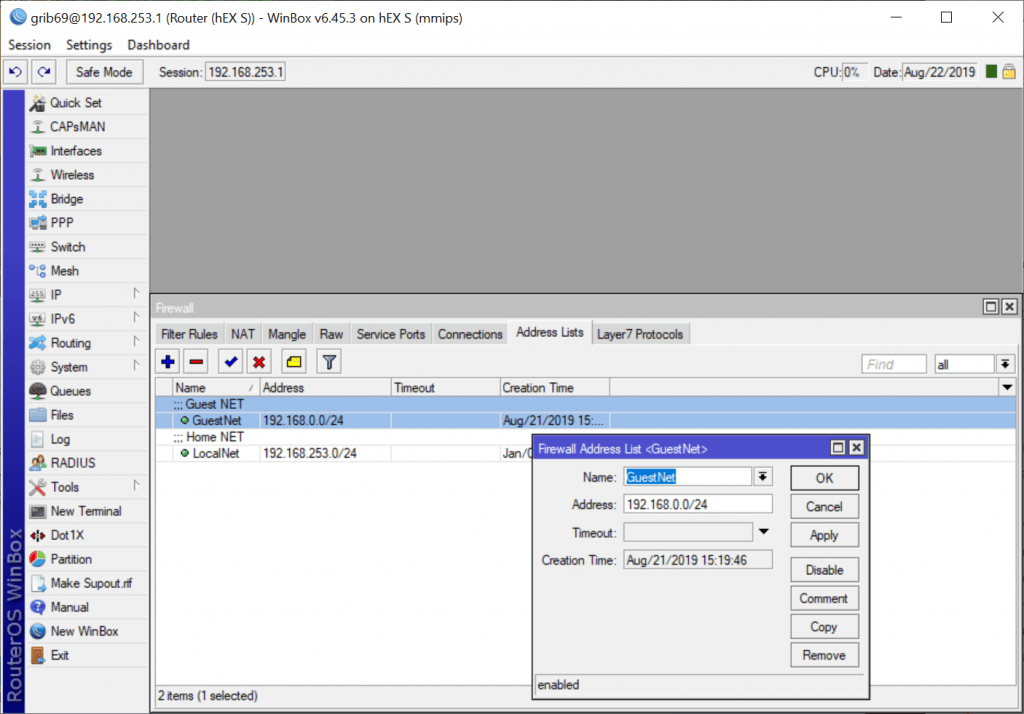

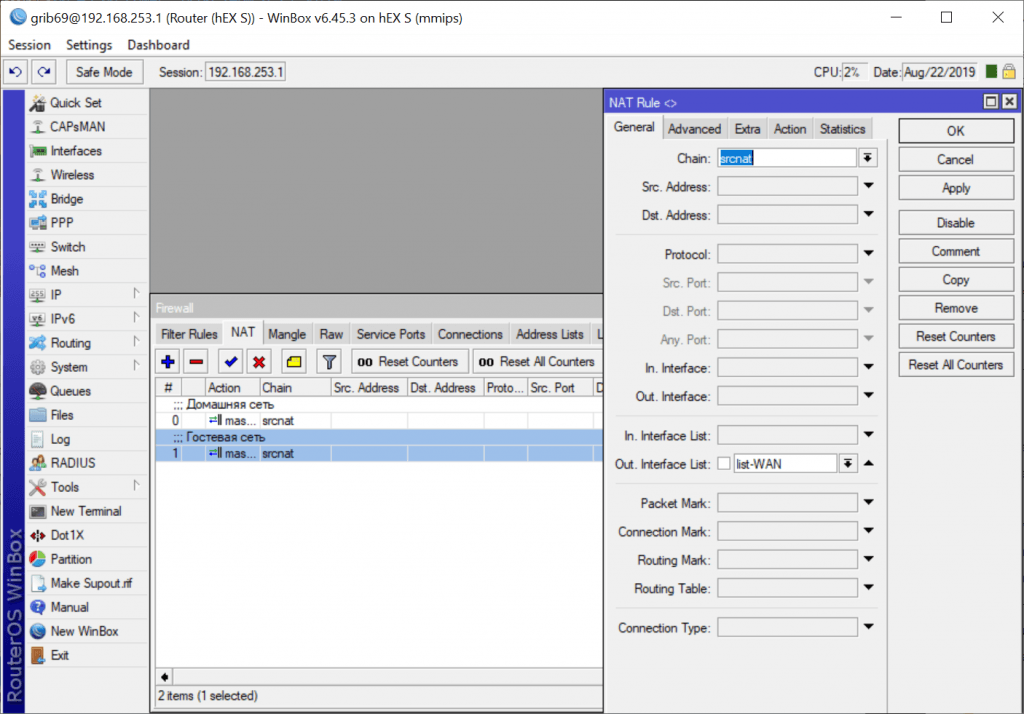

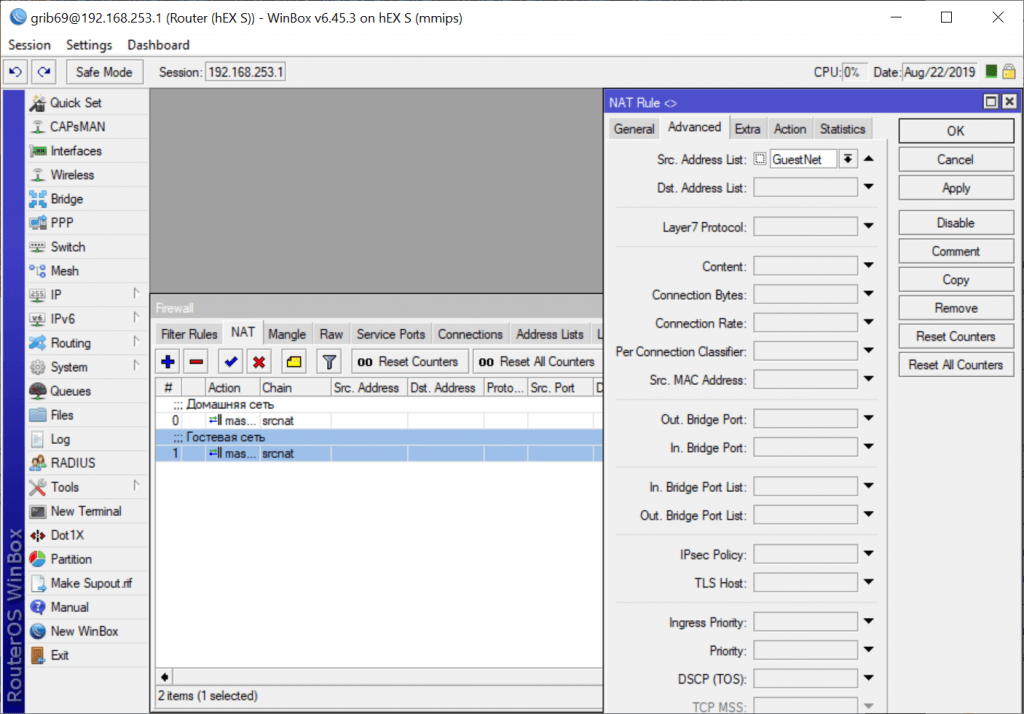

add action=unreachable dst-address=192.168.253.0/24 src-address=192.168.0.0/24Добавляем правила NAT для гостевой сети

/ip firewall address-list

add address=192.168.0.0/24 comment="Guest NET" list=GuestNet

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=\

list-WAN src-address-list=GuestNetНастройка MikroTik CAPsMAN для гостевой сети

Дальше пойдёт без картинок, т.к. картинки такие уже были, только надписи другие )

Добавляем Security Cfg. для гостевой сети

/caps-man security

add authentication-types=wpa2-psk disable-pmkid=yes encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=5m name=security-wlan-guest passphrase=*****GUEST PASSWORD*****Datapath для гостевой сети, здесь в отличии от домашней сети запрещён форвардинг между клиентами

/caps-man datapath

add arp=enabled bridge=bridge-GUEST client-to-client-forwarding=no local-forwarding=no name=datapath-guestДобавляем конфигурацию для гостевой сети. В отличии от домашней не указаны chanels, т.к. интерфейс будет виртуальным на одном радио с основным, то указывать какой либо канал отличный от канала мастера бессмысленно

/caps-man configuration

add country=russia3 datapath=datapath-guest disconnect-timeout=3s distance=indoors guard-interval=any

hw-protection-mode=rts-cts hw-retries=7 installation=indoor mode=ap multicast-helper=full name=\

cfg-2.4GHz-guest rx-chains=0,1 security=security-wlan-guest ssid=GRIB-G tx-chains=0,1Для гостевой сети я решил выделить диапазон 2.4GHz, поэтому Provisioning покажу полностью, даже с картинкой )

Здесь присутствует Slave Configuration – это и есть наша гостевая точка доступа

/caps-man provisioning

add action=create-dynamic-enabled hw-supported-modes=b,g,gn master-configuration=cfg-2.4GHz \

slave-configurations=cfg-2.4GHz-guestВсё )) Точнее ещё не всё, но уже всё работает )) Вот как выглядит настроенный CAPsMAN

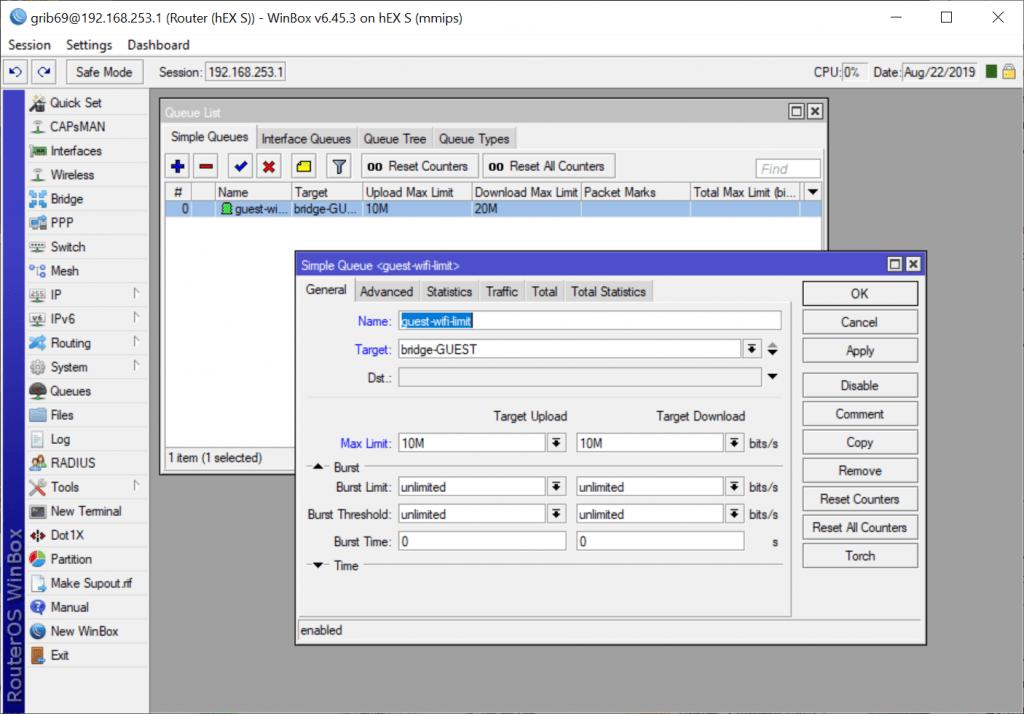

Ограничение скорости гостевой сети

Что бы гости своими торрентами не просадили весь канал и не оставили нас без любимых сериалов, немного подпортим им жизнь и поставим ограничение скорости. Здесь не будет никакой проприатизации трафика и тому подобных заумностей, просто сделаем им что бы сайты открывались и хватит ))

Настройка Simple Queues

/queue simple

add max-limit=10M/10M name=guest-wifi-limit target=bridge-GUESTНастройка MikroTik CAPsMAN с сертификатами

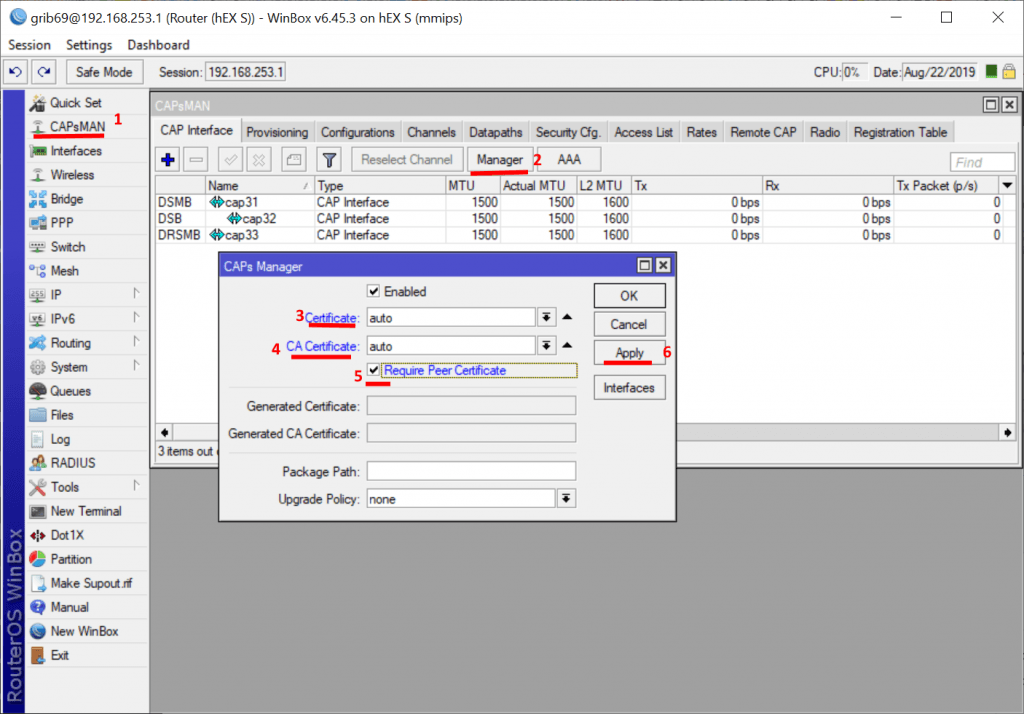

Добавим в нашу сеть немного параноидальности и разрешим работу CAP только с выпущенными нами сертификатами.

Зайдём в CAPsMAN Manager и установим Certificate, CA Certificate в auto и включим Require Peer Certificate

/caps-man manager set ca-certificate=auto certificate=auto require-peer-certificate=yesУуупс, все наши CAP’s отвалились, на них ведь не установлены сертификаты.

Отключаем на CAPsMAN require-peer-certificate и на точке включаем certificate requiest. После того как все наши точки получат сертификат, на CAPsMAN снова включим Require Peer Certificate.

Это защитит нашу сеть от несанкционированных точек доступа.

The End

На этом всё, надеюсь данный мой опыт кому нибудь оказался полезен.

Если это так, то не поленитесь сделать репост или поставить лайк, если остались вопросы не стесняйтесь задавать из в комментариях – будем разбираться вместе.

Есть замечания или нашли ошибку тоже не поленитесь написать в комментариях, все мы люди и все чему нибудь учимся.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Отличная статья!

вопрос про гостевую сеть: в списке cap Interface только cap1 и cap2. виртуальный не появился. все делал по инструкции. как исправить ?

А покажите /caps-man export hide-sensitive, попробуем понять что там не так

сейчас все ОК. после перезагрузки заработало.

извините за беспокойство 🙂

Не за что, всегда рад обратной связи ))

Добрый день. bridge-GUEST какой интерфейс сопоставили (ports)?

Здравствуйте! Если я правильно понял вопрос, то никакой физический интерфейс на гостевой бридж привязывать не нужно. Если вопрос не про это, то уточните пожалуйста.

Спасибо за своевременный ответ и отдельное спасибо за подробную статью. Разбираясь с гостевой сетью согласно Вашей инструкции создал list=GuestNet, а вот с правилом для NAT оказалось сложнее не получается выполнить команду (может не правильно ввожу команду), зашел в NAT добавил правило, но в “Out Intarface List” нет list-WAN выбор между – all, dynamic, none. Что посоветуете?

Скорее потому что списки не настроены.

Interfaces -> Interface list -> (кнопка) Lists -> + И добавляете 2 списка LAN и WAN.

Потом присваиваете каждому соответствующие интерфейсы в Interfaces -> Interface List -> +

Спасибо.

Извиняюсь за долгое молчание, не было возможности добраться до сайта ((

В общем Валентин уже кажется дал ответ на ваш вопрос.

Добрый день.

Так а откуда на этом бридже интернет то возьмется тогда?

я только не пойму, где указывается, какой конкретно клиент отправляется в какой бридж?

привязки интерфейса к бриджам нет, привязка из секюрити тоже… а если у нас две wifi и два пароля? как раздавать разные IP?

Добрый день, все получилось, но есть еще такая необходимость. Точка CAP1 связывается с CAPsMAN по ether1, ether2-5 образуют свой bribge_cap1. По wifi все отлично работает получает адреса, как сделать что бы клиенты подключенные в bribge_cap1 по витой паре получали адреса и интернет от основного роутера?

Добавить ether1 в bridge_cap1?

А у меня почемуто правило по ограничению на аплоад применяется, а на даунлоад нет. Хотя при тесте трафик вижу на нужном бридже.

Не подскажете почему при скачивании траффик не попадает в очередь?

Перед настройкой ограничений скорости в MikroTik необходимо убедиться, что на роутере в фаерволе отключен fasttrack. Эта технология появилась начиная с RouterOS 6.29 и позволяет увеличить производительность путем пересылки данных без их дополнительной обработки. Однако если она включена, то ограничения скорости не сработают. Поэтому fasttrack необходимо отключить.

1-Откройте меню IP – Firewall.

2-На вкладке Filter Rules выберите правило fasttrack connection.

3-Нажмите красный крестик Disable, чтобы деактивировать правило

Чтобы не отключать для всего трафика fasttrack, можно перед правилом “fasttrack connection” сделать accept на forwarding для гостевой сети. Тогда трафик гостевой сети будет обрабатываться без fasttrack и будет нормально резаться скорость.

/ip firewall filter

add action=accept chain=forward comment=Guest_Policing connection-state=established,related in-interface=WAN out-interface=Guest-Bridge

Скажите, а для точек доступа требуется настройка безопасности (отключение services, удаление admin по умолчанию и т.д?) как в “большом” роутере? или за безопасность отвечает файрвол capsman?

Если предполагается возможность атаки “из внутри” сети, то да, все настройки “по взрослому”. Если точка поднята дома и никого чужого в сети не будет, то на ваше усмотрение.

И если что, то файрволл никак не отвечает за работу services, он только может ограничить или разрешить к ним доступ.

Лично у меня дома на AP файрволл не настроен вообще, кроме запрета chain input из гостевой сети и смены пользователя admin, да и то это сделано скорее по инерции, чем по необходимости.

На работе всё управление в отдельном VLAN.

Здравствуйте, прочитал внимательно статью! Больше Вам спасибо, Юрий! Настроил у себя точно также, но столкнулся с проблемой. Если смотреть по вашим настройкам то SSID: GRIB-2 и GRIB-G видится в сетевом Wi-Fi окружении, но подключится можно только к одной гостевой сети и не важно использую ключ для GRIB-2 или нет. Как только я выключаю виртуальный Cap (GRIB-G) подключение к GRIB-2 происходит без проблем. Столкнулся с такой проблемой не давно, стал искать подобного рода статьи. Данную проблему имею еще и в другом мест, где настроена система на CAPs MON. На некоторых точках все работает прекрасно, на некоторых есть такая проблема, не могу понять зависимость. Как только есть виртуальный Сap подключение возможно только к одной сети. Прошивка 6.45.9.

А если сделать экспорт там где работает и там где не работает и выявить разницу в конфигурации?

Спасибо, Юрий за ответ. Причину нашел случайно, она оказалась в том что виртуальные AP нужно создавать через Winbox -> Add -> CAP Interface потом указав Master Interface, если сделать это через функцию Copy с основного CAP и потом выбрать Master Interface то получим такую проблему, причина в MAC адрес радио. Самое странное, что на ранее с таким не сталкивался. Данный симптом был обнаружен случайно, сравнивал конфигурации между теми CAP где работает и где не работает конфигурации одинаковые.

Добрый день. Есть один нюанс.

К примеру есть контроллер Capsman на 2 диапазона 2.4GHz и 5GHz, имеется в группировке точек RBGrooveGA-52HPacn. Она имеет один модуль WiFi, но он умеет работать как в 2.4 так и в 5ке.

Внимание вопрос: 🙂

Каким образом точка выбирает приоритет получения управляющей конфигурации? В какой частоте она будет работать в 2.4 или 5?

У меня она заводится только в 5ке при наличии двух конфигов на контроллере. Вручную я тоже не могу задать ей частотный режим работы, так как этим управляет конфигурация настроенная в Капсе…

Кто сталкивался и знает как заставить эти точки работать в том частотном диапазоне, который мне нужен!?

Всем спасибо!

У меня честно говоря нет таких точек, поэтому могу только предполагать…

Например для этой точки создать свой Provisioning (хотя бы по MAC) с Master Configuration.

Добрый день

Возникла необходимость в новом офисе настроить несколько точек доступа и гостевой доступ. Выбор пал на двухдиапазонные точки mikrotik cAP ac всего их 3 шт. В качестве контроллера использовал RB960PGS. Основной маршрутизатор Cisco ASA 5506.

ASA подключен к интернету и раздает DHCP

В отличие от вашей настройки, мне нужно чтобы IP адреса wifi были из той же подсети. Поэтому 4 LAN порта на RB960PGS объединены в бридж, у которого отключен DHCP сервер и ему присвоен статический адрес из LAN диапазона ASA. Один из портов этого бриджа подключен к ASA, к остальным трем подключены точки доступа.

Настроил Capsman и без проблем все три точки подключились.

Затык вышел в гостевой сети. Настраивал все как у вас, но при настройке nat использовал в качестве out interface свой бридж. Но это не сработало, гостевая сеть в интернет не выходит. Подскажите как правильно тут сделать

Если я правильно понял, то у вас натит циска, тогда при чём здесь нат на RB?

Если я понял не правильно, то тогда лучше скиньте конфиг что бы понятнее было.

Да, натит циска. Мне нужно настроить чтобы из гостевой сети был виден интернет.

Ну так и нужно нат на циске настраивать, при чём здесь нат на RB?

Спасибо за статью!

Подскажите, как теперь включать/отключать гостевую сеть?

caps-man provisioning отключить slave configuration

Все настроено, но никак не могу победить проблему: Нужно запретить трафик между клиентами гостевой сети:

– в Datapath галки: Local Forwarding и Client To Client Forwarding сняты

Добрый день, подскажите какие сетевые интерфейсы за гостевым бриджом и за бридж_LAN. Не могу ни как поднять 2 wifi сети для госте и для ip телефонов. Оборудование CAPsMAN RB3011UiAS и 3 тарелки cAP.

3 сетевых интерфейса от RB3011UiAS подключены витой парой к 3 тарелки cAP, а тарелки раздают WiFi для гостей. Эти 3 сетевых интерфейса от RB3011UiAS подключены витой парой к 3 тарелки cAP завел в 1 бридж_wifi. Теперь для еще 1 wifi сети для ip телефонов нужен еще 1 блидж, но я же не могу на повещать 2 бриджа на 3 сетевых интерфейса. Вообще может подскажите что я делаю не так.

Добрый день! Всё настроил в соответствии с этой инструкцией… но при подключении к гостевой сети – устройство пишет – нет доступа к интернету. При подключении к рабочему wifi всё ок. Имеется 4 точки доступа wi-fi, одна из них используется в качестве контроллера CAPSMAN (остальные в качестве ведомых), WAN-Интерфейсном подключена к локальной сети 10.70.35.0/24 (через шлюз 10.70.35.1 имеется выход в интернет), если подключится к рабочему wi-fi – клиенты получают адреса из диапазона сети 10.70.35.0/24 и всё ок, интернет есть. Подключаюсь к гостевой сети, созданной по этой инструкции клиент получает настройки: 192.168.0.xx шлюз 192.168.0.1, dns 192.168.0.1/8.8.8.8 и интернета нет… Подскажите в какую сторону копать. не сильно силен в сетевых технологиях. Полагаю, проблема где-то в маршрутизации между сетями 192.168.0.0/24 и 10.70.35.0/24

Присоединюсь к вопросу. Такая же проблема.

Сам спросил – сам ответил ((

/ip dhcp-server network

add address=192.168.0.0/24 dns-server=1.1.1.1,8.8.8.8 gateway=192.168.0.1

Здравствуйте.

А если клиент гостевой сети вручную пропишет себе IP-адрес, получается он получит маршрут во внутреннюю сеть?!